Kali Linux – 网站渗透测试

在本章中,我们将了解 Kali Linux 提供的网站渗透测试。

织女星使用

Vega 是一个免费的开源扫描程序和测试平台,用于测试 Web 应用程序的安全性。Vega 可以帮助您查找和验证 SQL 注入、跨站点脚本 (XSS)、无意泄露的敏感信息和其他漏洞。它是用 Java 编写的,基于 GUI,可在 Linux、OS X 和 Windows 上运行。

Vega 包括一个用于快速测试的自动扫描仪和一个用于战术检查的拦截代理。Vega 可以使用 Web 语言中的强大 API 进行扩展:JavaScript。官方网页是https://subgraph.com/vega/

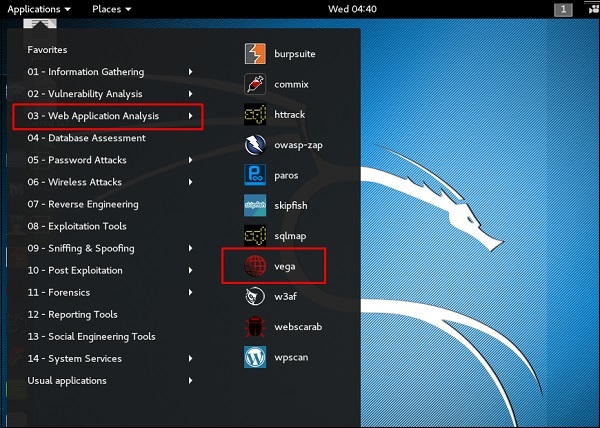

第 1 步– 要打开 Vega,请转到 Applications → 03-Web Application Analysis → Vega

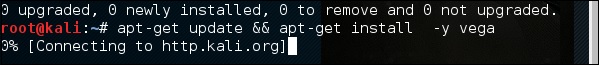

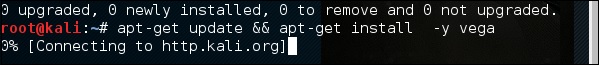

第 2 步– 如果您在路径中看不到应用程序,请键入以下命令。

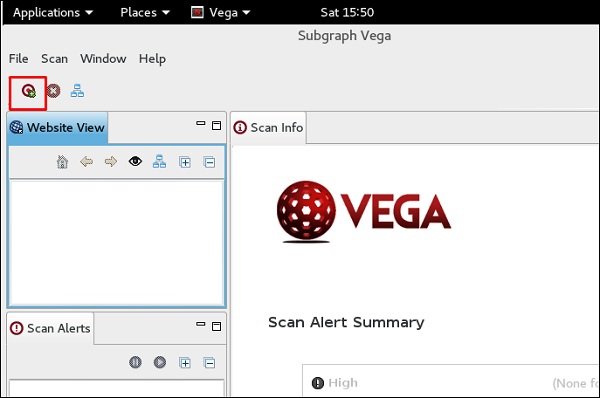

Step 3 – 要开始扫描,请单击“+”号。

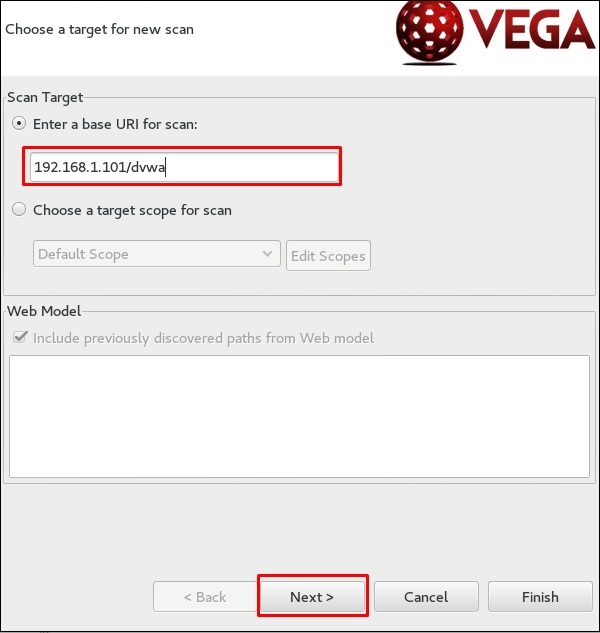

Step 4 – 输入将被扫描的网页 URL。在这种情况下,它是 metasploitable 机器 → 单击“下一步”。

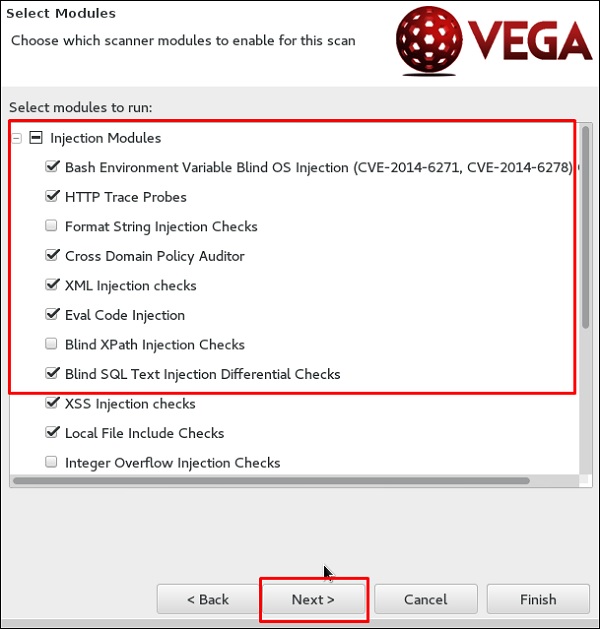

第 5 步– 选中要控制的模块的所有框。然后,单击“下一步”。

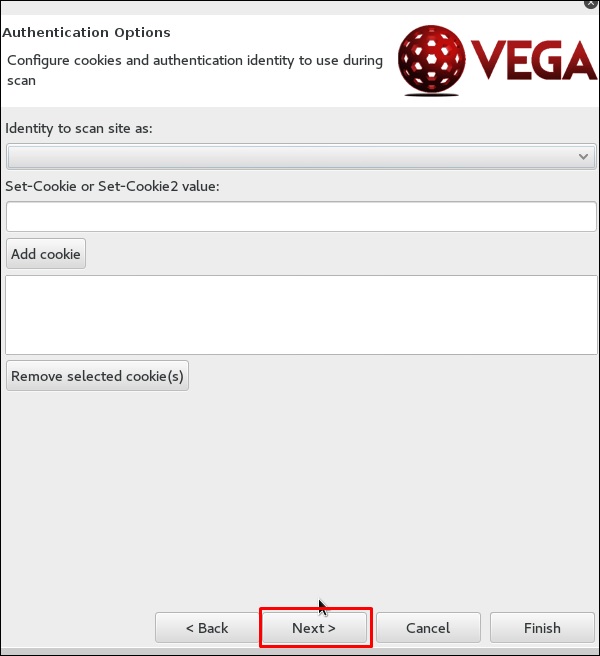

Step 6 – 在以下屏幕截图中再次单击“Next”。

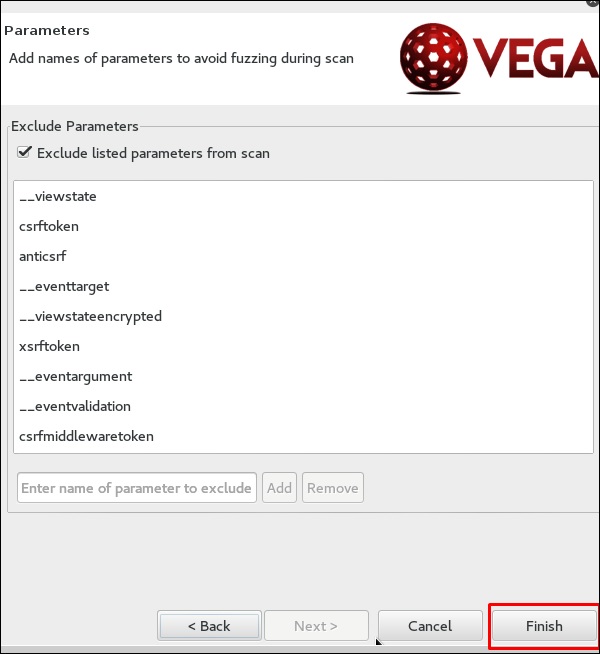

第 7 步– 单击“完成”。

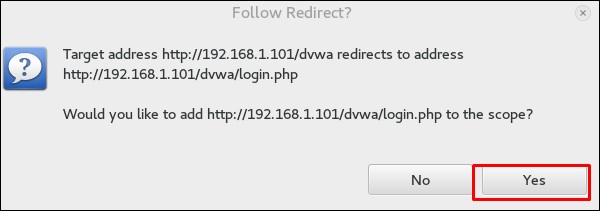

Step 8 – 如果弹出下表,请单击“是”。

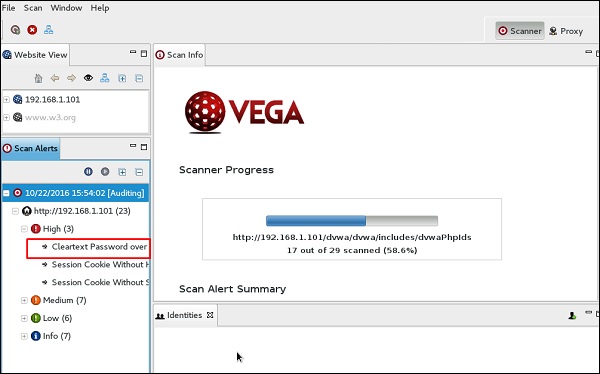

扫描将继续,如以下屏幕截图所示。

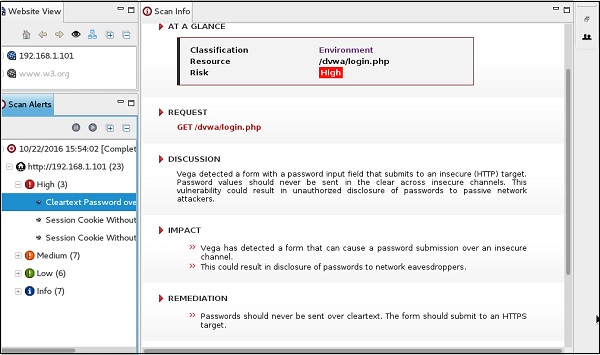

步骤 9 – 扫描完成后,在左下面板中,您可以看到根据严重程度分类的所有发现。如果单击它,您将在右侧面板上看到漏洞的所有详细信息,例如“请求”、“讨论”、“影响”和“补救”。

ZapProxy

ZAP-OWASP Zed Attack Proxy 是一个易于使用的集成渗透测试工具,用于查找 Web 应用程序中的漏洞。它是一个Java接口。

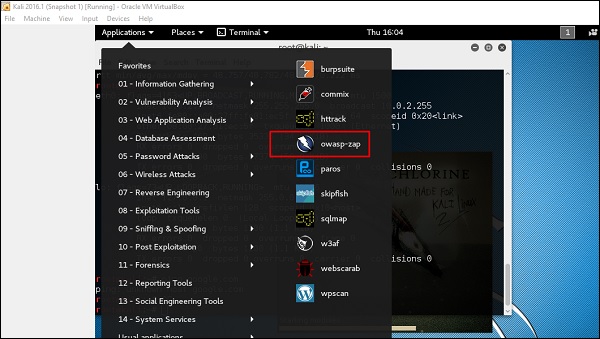

Step 1 – 要打开 ZapProxy,请转到 Applications → 03-Web Application Analysis → owaspzap。

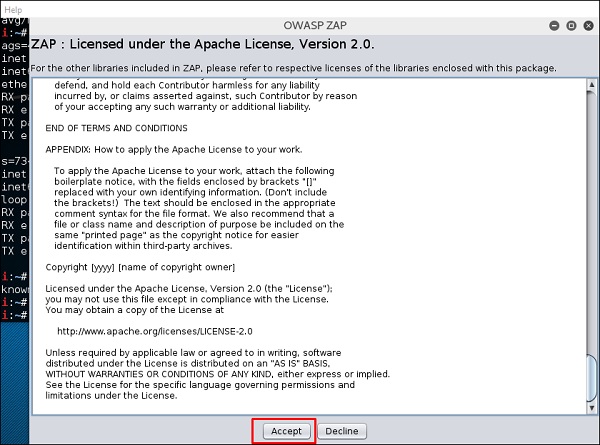

第 2 步– 单击“接受”。

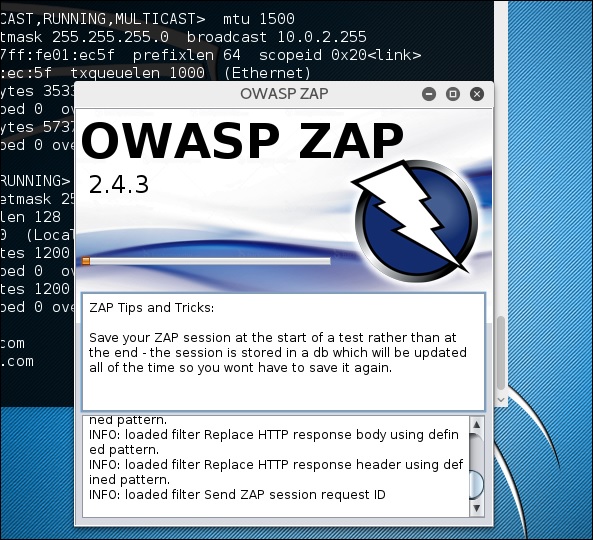

ZAP 将开始加载。

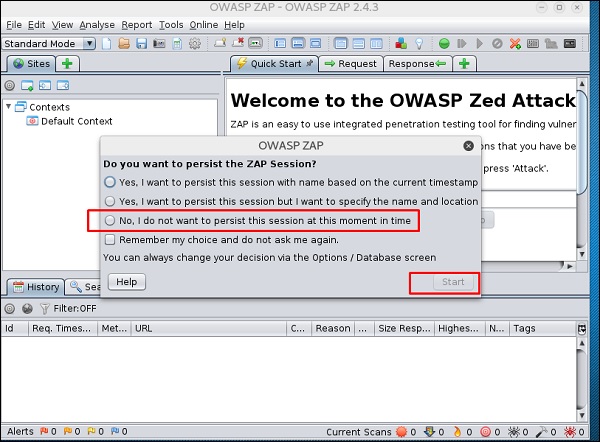

Step 3 – 从以下屏幕截图中选择选项之一,然后单击“开始”。

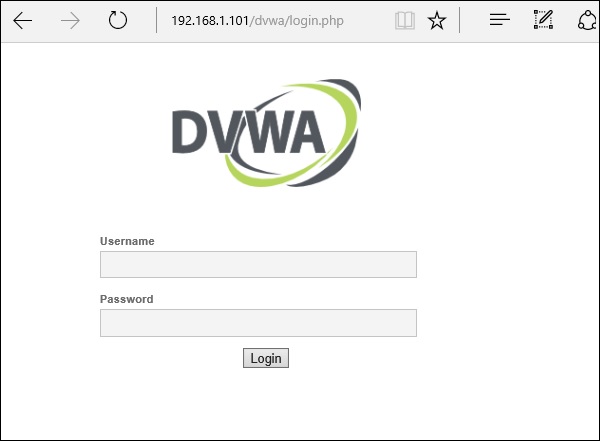

以下网络可使用 IP :192.168.1.101 进行 metasploitable

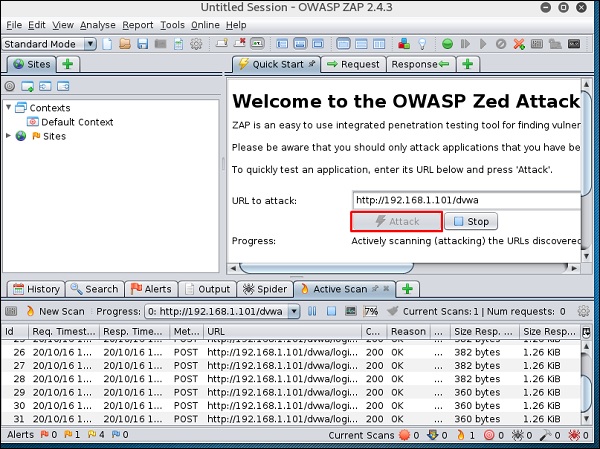

Step 4 – 在“URL to attack”处输入测试网站的 URL → 单击“Attack”。

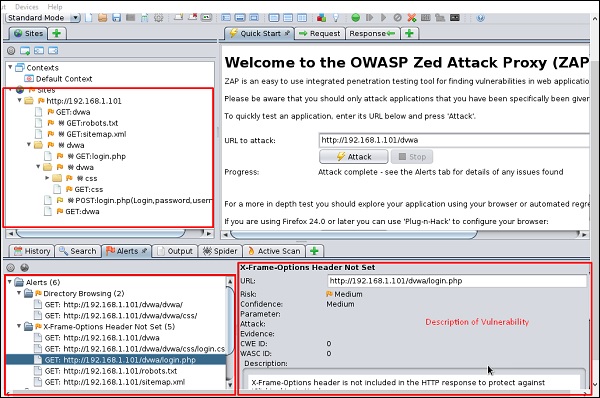

扫描完成后,在左上角的面板中,您将看到所有已抓取的站点。

在左侧面板“警报”中,您将看到所有发现以及描述。

Step 5 – 单击“Spider”,您将看到所有扫描的链接。

🏆 每日挑战:你知道答案吗?

如何在 CSS 中实现响应式字体?

文章链接:https://www.lilianhua.com/kali-linux-site-penetration-testing.html

文澜千文Beta

文澜千文Beta